Usługa zarządzania hasłami LastPass Zmusza teraz niektórych użytkowników do wybierania dłuższych haseł głównych. LastPass twierdzi, że zmiany są konieczne, aby zapewnić wszystkim klientom ochronę dzięki najnowszym ulepszeniom bezpieczeństwa. Jednak krytycy twierdzą, że to posunięcie to niewiele więcej niż chwyt PR, który w niczym nie pomoże niezliczonej liczbie pierwszych użytkowników, których skarbce haseł zostały ujawnione podczas hackowania LastPass w 2022 roku.

LastPass wysłał to powiadomienie do użytkowników na początku tego tygodnia.

LastPass powiedział klientom w tym tygodniu, że będą musieli zaktualizować swoje hasło główne, jeśli ma mniej niż 12 znaków. LastPass oficjalnie wprowadził tę zmianę w 2018 roku, ale nieujawniona liczba poprzednich klientów firmy nigdy nie została poproszona o zwiększenie długości swoich haseł głównych.

Jest to ważne, ponieważ w listopadzie 2022 r. LastPass ujawniło naruszenie, w wyniku którego hakerzy ukradli magazyny haseł zawierające zaszyfrowane dane w postaci zwykłego tekstu dla ponad 25 milionów użytkowników.

Od tego czasu stały strumień sześciocyfrowych kradzieży kryptowalut, których celem są osoby dbające o bezpieczeństwo w branży technologicznej, doprowadził niektórych ekspertów ds. bezpieczeństwa do wniosku, że oszustom prawdopodobnie udało się otworzyć niektóre ze skradzionych skarbców LastPass.

W zeszłym miesiącu KrebsOnSecurity przeprowadził wywiad z ofiarą, której niedawno pobrano z konta kryptowalutę o wartości ponad 3 milionów dolarów. Ten użytkownik zarejestrował się w LastPass prawie dziesięć lat temu, zapisał tam frazę zalążkową kryptowaluty, ale nigdy nie zmienił hasła głównego – które miało tylko osiem znaków. Nigdy nie był zmuszony do poprawiania swojego hasła głównego.

W tej historii przytoczono badania przeprowadzone przez twórcę Adblock Plus Włodzimierz Balantktóra stwierdziła, że LastPass nie zaktualizował wielu swoich starszych, oryginalnych klientów do bezpieczniejszych zabezpieczeń szyfrowania oferowanych nowym klientom na przestrzeni lat.

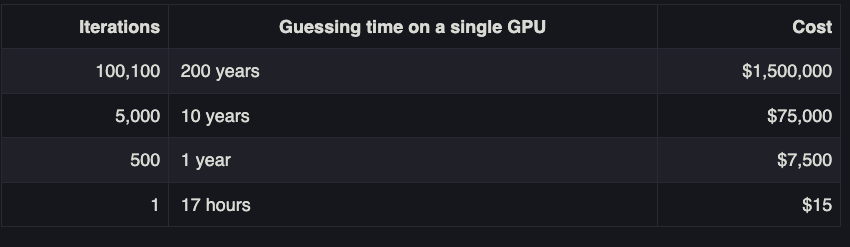

Na przykład inną ważną wartością domyślną w LastPass jest liczba „wystąpień” lub liczba uruchomień hasła głównego przez firmowe procedury szyfrowania. Im większa liczba powtórzeń, tym dłużej zajmie atakującemu działającemu w trybie offline złamanie Twojego hasła głównego.

Dla wielu starszych użytkowników LastPass początkowa domyślna wartość dla duplikatów wynosiła od „1” do „500” – powiedział Pallant. Do 2013 roku nowi klienci LastPass otrzymali domyślnie 5000 iteracji. W lutym 2018 r. LastPass zmienił wartość domyślną na 100100 iteracji. Niedawno ponownie podniósł tę liczbę do 600 000. Jednak Palant i inne osoby dotknięte naruszeniem LastPass w 2022 r. twierdzą, że ustawienia zabezpieczeń ich kont nigdy nie były wymuszane.

Palant nazwał tę najnowszą akcję LastPass chwytem PR.

„Wysłali tę wiadomość do wszystkich, niezależnie od tego, czy mieli słabe hasło główne, czy nie – w ten sposób mogli z powrotem zrzucić winę na użytkowników za nieprzestrzeganie ich zasad” – powiedział Palant. „Ale właśnie zalogowałem się przy użyciu słabego hasła i nie muszę go zmieniać. Wysyłanie e-maili jest tanie, ale znowu nie wdrożono żadnych środków technicznych, aby wymusić tę zmianę zasad.

Tak czy inaczej, stwierdził Palant, zmiany nie pomogą osobom dotkniętym naruszeniem z 2022 r.

„Ci ludzie muszą zmienić wszystkie swoje hasła, czego LastPass jeszcze nie zaleca” – powiedział Palant. „Ale pomoże to w pewnym stopniu w przypadku nadchodzących naruszeń”.

Dyrektor generalny LastPass Karim Touba Zmiana długości hasła głównego (lub nawet samego hasła głównego) nie ma na celu rozwiązania problemu już skradzionych skarbców, które są offline, powiedział.

„Ma to na celu lepszą ochronę skarbców internetowych klientów i zachęcenie ich do dostosowania swoich kont do standardowej domyślnej wartości LastPass z 2018 r. wynoszącej minimum 12 znaków (ale można z niej zrezygnować)” – powiedział Tuba w oświadczeniu e-mailowym. „Wiemy, że niektórzy klienci mogli przedłożyć wygodę nad bezpieczeństwo i używać mniej skomplikowanych haseł głównych pomimo zachęt do korzystania z naszego (lub innego) generatora haseł w innym przypadku”.

Jedną z głównych funkcji LastPass jest wybieranie i zapamiętywanie długich i złożonych haseł do każdej Twojej witryny lub usług online. Aby odtąd automatycznie wypełniać odpowiednie dane uwierzytelniające na dowolnej stronie internetowej, po prostu uwierzytelnij się w LastPass za pomocą hasła głównego.

LastPass zawsze utrzymywał, że jeśli stracisz to hasło główne, będzie szkoda, ponieważ go nie przechowują, a ich szyfrowanie jest tak silne, że nie mogą pomóc Ci go odzyskać.

Jednak eksperci twierdzą, że wszystko jest wykluczone, gdy cyberprzestępcy będą mogli zdobyć same zaszyfrowane dane skarbca – zamiast wchodzić w interakcję z LastPass za pośrednictwem jego strony internetowej. Te tak zwane ataki „offline” umożliwiają przestępcom podejmowanie nieograniczonych i nieograniczonych prób złamania haseł w oparciu o zaszyfrowane dane przy użyciu potężnych komputerów, które mogą próbować miliony odgadnięć haseł na sekundę.

wykres na Wpis na blogu Palanta Zapewnia wgląd w to, jak częstotliwość haseł może radykalnie zwiększyć koszty i czas potrzebny atakującym na złamanie czyjegoś hasła głównego. Złamanie średnio złożonego hasła w 500 iteracjach zajęłoby jednej karcie graficznej o dużej mocy około roku, a złamanie tego samego hasła w 5000 iteracjach zajęłoby około 10 lat – powiedział Palant.

Zdjęcie: Informacje Palanta

Jednak liczby te radykalnie spadają, gdy przeciwnik ma również do dyspozycji rozległe zasoby obliczeniowe, takie jak operacja wydobywania Bitcoinów, która może koordynować działania związane z łamaniem haseł w wielu potężnych systemach jednocześnie.

Oznacza to, że użytkownicy LastPass, których skarbce nigdy nie zostały zaktualizowane do wyższych iteracji i których hasła główne były słabe (mniej niż 12 znaków), prawdopodobnie byli głównym celem rozproszonych ataków polegających na łamaniu haseł, odkąd skarbce użytkowników LastPass zostały skradzione pod koniec ubiegłego roku.

Zapytany, dlaczego niektórzy użytkownicy LastPass nie przestrzegają starych minimalnych zabezpieczeń, Toba odpowiedział, że „niewielki procent” klientów miał uszkodzone elementy w swoich magazynach haseł, co uniemożliwiało tym kontom prawidłową aktualizację do nowych wymagań i ustawień.

„Udało nam się zidentyfikować, że niewielki procent klientów miał uszkodzone elementy w swoich skarbcach, a gdy wcześniej korzystaliśmy z automatycznych skryptów zaprojektowanych do ponownego szyfrowania skarbców po zmianie hasła głównego lub liczby powtórzeń, elementy te nie zostały ukończone”. Powiedział Tuba. „Błędy te nie były pierwotnie widoczne w ramach tych wysiłków, a gdy je wykryliśmy, pracowaliśmy nad rozwiązaniem tego problemu i sfinalizowaniem procesu ponownego szyfrowania”.

Mikołaj Weaver”, badacz z Uniwersytetu Kalifornijskiego w Berkeley Międzynarodowy Instytut Informatyki (ICSI) i wykładowca na Uniwersytecie Kalifornijskim w Davis, powiedział, że LastPass popełnił ogromny błąd wiele lat temu, nie wymuszając większej liczby iteracji aktualizacji dla istniejących użytkowników.

„To jest obwinianie użytkowników — «Powinieneś użyć dłuższego hasła», a nie obwinianie ich za słabe ustawienia domyślne, które nigdy nie zostały zaktualizowane dla istniejących użytkowników” – stwierdził Weaver. „W mojej książce LastPass jest o krok wyżej od oleju wężowego. Kiedyś mówiłem: „wybierz dowolnego menedżera haseł”, ale teraz raczej „wybierz dowolnego menedżera haseł z wyjątkiem LastPass”.

Na pytanie, dlaczego LastPass nie zaleca użytkownikom zmiany wszystkich zabezpieczonych haseł na zaszyfrowane hasło główne, które zostało skradzione podczas włamania do firmy w zeszłym roku, Toba odpowiedziała, że dzieje się tak dlatego, że „dane pokazują, że większość naszych klientów postępuje zgodnie z naszymi zaleceniami (lub większymi ), więc prawdopodobieństwo skutecznego wymuszenia szyfrowania brute zostaje odpowiednio drastycznie zmniejszone.

„Od grudnia 2022 roku mówimy klientom, że powinni postępować zgodnie z zalecanymi wytycznymi” – kontynuował Toba. „Jeśli nie zastosują się do instrukcji, zalecamy zmianę haseł.”

„Nieuleczalny myśliciel. Miłośnik jedzenia. Subtelnie czarujący badacz alkoholu. Zwolennik popkultury”.

More Stories

Ding! Christopher Ward ogłasza nowe Bel Canto

Najlepszą reklamą podczas wydarzenia Apple Mac była bezpłatna aktualizacja pamięci RAM dla MacBooka Air

Startup zajmujący się obserwacją Ziemi wychodzi z zapomnienia z 12 milionami dolarów